Кибервойна и кибероружие

Публикации последнего времени пестрят использованием терминов «кибервойна», «боевые действия в киберпространстве», «киберугрозы» и им подобными. Это происходит в основном из-за того, что журналисты быстро подхватили не самый удачный термин, используя его в отрыве от контекста. В результате «кибервойной» с равной вероятностью могут называться пропагандистские операции в информационном пространстве интернета, попытки взлома банковских систем, операции по выведению из строя критической информационной инфраструктуры, а также любые действия, которые прямо или косвенно связываются с интернетом, компьютерами и т.п. Точно так же размыто и понятие «киберугрозы»: под него зачастую бездумно подводятся опасности, связанные с распространением определенных видов информации в сети, вопросы обеспечения безопасности информационных систем, противостояния вредоносному программному обеспечению (далее в тексте ПО) и многое другое.

Настоящая статья ставит своей целью определение различных сфер «киберугроз», или, точнее угроз, представляющих опасность для современных информационно-технических систем. На основании полученных определений попробуем представить небесспорную, но рабочую классификацию «кибероружия», «кибервойн» и других информационных воздействий, которые нередко ошибочно обозначают различными терминами с модной приставкой «кибер».

Разберемся в возникновении терминологии. Термин «кибернетика» появился еще в 1830-м году в философских трудах Андре-Мари Ампера, который более известен как один из пионеров электродинамики. Кибернетика определялась Ампером как наука о рациональном управлении государством. В 1948-м году понятие «кибернетика» было использовано Норбертом Винером как наименование науки о закономерностях процессов управления и передачи информации в машинах, живых организмах и в обществе. Объектом исследования кибернетики являются все без исключения управляемые системы, которым присуща обратная связь. Иными словами, кибернетика вовсе не ограничена исследованиями современных информационных систем, алгоритмов и протоколов. Будучи междисциплинарной наукой, она охватывает системы электрических цепей, технологические процессы, логистику, эволюционную биологию, психологию личности, социологию, синергетику и т.п. Особо отметим то, что кибернетика, как наука об управлении, уделяет самое пристальное внимание методам управления государством и обществом.

Именно эта область внимания кибернетики и стала причиной ее критики в СССР с последующим объявлением «реакционной лженаукой» в 1950-х гг. Кибернетика, как тогда казалось, претендовала на разработку научно обоснованного аппарата управления государством, стремилась «отбросить современную научную мысль, основанную на материалистической диалектике». Между тем, наиболее интересные исследования кибернетиков относились именно к исследованиям политики, общества и способов административного управления. В области исследований информационных систем на смену «общей» кибернетике был создан специализированный высокоэффективный математический аппарат, опирающийся на хорошо разработанные теории систем, управления, автоматов, алгоритмов и т.п. В практическом решении прикладных задач, связанных с информационными технологиями, как правило используется именно этот аппарат, а не «общая» кибернетика.

К определению кибероружия

Под «кибероружием» в настоящее время понимаются самые разнообразные технические и программные средства, чаще всего направленные на эксплуатацию уязвимостей в системах передачи и обработки информации или программотехнических системах. Так под определения «кибероружия» подводят общедоступные утилиты работы с сетевой инфраструктурой и нагрузочного тестирования сетей на основании того, что их используют хакеры. Опираясь на масштабность воздействия, к кибероружию причисляют вирусы типа Flame, или зомби-сети, используемые для рассылки спама и организации распределенных атак, направленных на перегрузку информационных систем и следующий из нее отказ в обслуживании (DOS и dDOS-атаки). Эта ошибка стала столь расхожей, что назрела необходимость хотя бы минимально формализовать набор признаков, который делает отрывок программного кода оружием. И почему, собственно, именно программного кода?

Ошибка, которая ведет к путанице в определениях, заключается в том, что авторы публикаций на тему кибервойн и других агрессий в киберпространстве постоянно смешивают понятия оружия и орудия. Орудием является, например, мотыга. Можно ли ее использовать в качестве оружия? Несомненно – целый спектр видов холодного оружия древности ведет свое происхождение именно от сельскохозяйственных инструментов. Так «милитаризованная» мотыга превращается в клевец или чекан. Это уже оружие: устройство, которое изначально конструктивно предназначено для убийства, либо поражения объектов инфраструктуры противника.

Использование не предназначенных для нанесения ущерба орудий с разрушительными целями, в агрессивных действиях (войнах) настолько же древнее, насколько и само человечество. Крестьянские армии и ополчение с успехом использовали привычные им серпы, мотыги, лопаты и вилы. Современные «кибервоины», не обладающие высокой квалификацией и доступом к специализированным разработкам, точно так же используют доступное им несложное программное обеспечение, созданное вовсе не с какими-то разрушительными целями – начиная с имеющейся в каждой современной операционной системе утилиты ping. Принцип остается тем же самым: слабо подготовленное воинство, вооруженное подручными средствами, вполне способно одержать победу за счет своей массовости. Является ли утилита ping кибероружием? Сама по себе, безусловно, нет. Что не мешает ей оставаться примитивным средством (орудием) ведения кибервойны.

В этой части статьи мы попробуем формализовать признаки кибероружия, в то время как в дальнейшем рассмотрении вернемся также и к методам ведения кибервойны, включая использование неспециализированных средств с этой целью. Начнем со второй типичной ошибки при использовании термина: прочной ассоциации кибероружия с программным кодом. Это в корне неверно: кибероружие воздействует на систему, которая совершенно не обязательно является компьютером. Распространение цифровых устройств, микропроцессоров и программных комплексов, к сожалению, сузило спектр рассмотрения свойств кибероружия до программируемых систем. Однако объектом воздействия кибероружия может являться любая система с обратной связью, любой автомат. Необходимым условием при этом является управляемость объекта воздействия, предсказуемость его реакций. Компьютеры отвечают этому требованию. Но не только они.

Кибероружие первого типа: избирательная система

Рассмотрим пример воздействия на систему с обратной связью. На протяжении многих лет существуют самонаводящиеся ракеты с инфракрасным наведением. Не вдаваясь в тонкости конструкции собственно системы наведения, такую ракету можно считать автоматом, функцией которого является наведение на источник ИК-излучения и его последующее поражение. Одним из способов противодействия ракетам с определенным типом системы самонаведения является использование устройства, генерирующего периодические или стохастические сигналы в ИК-спектре. В предельном упрощении это устройство является мигающей лампочкой. Создавая ложные сигналы для системы сопровождения цели, устройство вмешивается в систему обратной связи автомата. Нарушение нормального функционирования петли обратной связи (вызванное сбоем ожидаемой периодичности повторения импульсов) приводит к срыву наведения.

Обратим внимание на то, что и рассмотренная (ныне устаревшая) схема самонаведения, и устройство для создания помех являются аналоговыми. В них не использовалось цифровых систем, компьютеров, или программного обеспечения; они являются электронно-механическими приборами. В то же время воздействие помехи является однозначно информационным, происходит внутри некоторой замкнутой управляемой системы, функционирующей по предопределенным законам. Таким образом, задача срыва наведения автомата-ракеты является задачей кибернетики (с натяжкой ее можно считать нештатным способом программирования этого автомата). Можно ли считать ситуацию, описанную в данном примере, применением кибероружия (мигающей лампочки)?

Как ни парадоксально это звучит, да. Несмотря на простоту помехопостановщика, мы имеем дело с устройством, специально предназначенным для нейтрализации технического средства противника. Это оборонительная система, действующая в пространстве решения кибернетической задачи нарушения функционирования некоторого конкретного автомата. И уже на этом примере мы можем выделить некоторые характерные черты первого типа кибероружия:

1. Воздействие на систему является информационным, отсутствует физическое вмешательство;

2. Воздействие происходит на строго определенную систему, или тип систем с эксплуатацией их уязвимостей;

3. Результатом воздействия является предсказанный и повторяемый результат;

4. Воздействие не обязательно разрушительно, целью является прежде всего нарушение нормального функционирования.

Рассмотрим другой пример: использование широкополосной помехи для нарушения функционирования радиосвязи в некотором пространстве. Такое воздействие тоже является информационным, и не нацелено на производство каких-либо разрушений. Возможно, нарушение радиосвязи приведет к нарушению управления войсками противника – тогда такое воздействие можно считать воздействием на кибернетическую систему в ее высокоуровневом рассмотрении. Но и в этом случае оно будет (а) – нецелевым; (б) – опосредованным и (в) – непредсказуемым по конкретно достигаемым результатам. Не выполняется признак №3: точное предсказание результата воздействия невозможно. При детальном рассмотрении можно констатировать, что нарушается также и признак №2: воздействие не имеет конкретной цели. Предпринимается попытка нарушить функционирование всех радиосистем (включая собственные) вне зависимости от их конкретного типа. В зависимости от используемых способов передачи информации, некоторые конкретные образцы могут оказаться слабо уязвимы для такого ненаправленного воздействия.

В этом примере мы имеем дело с оружием информационным, но не кибернетическим[1]. Оно применяется как бы наобум, в расчете на какое-то заранее неизвестное негативное воздействие с заранее неизвестными последствиями. Именно к информационному оружию следует относить вредоносное программное обеспечение (в том числе известные вирусы). Хотя и в этом случае причисление их к классу оружия является чаще всего спорным.

Предлагаемый комплекс признаков является на первый взгляд достаточным для определения кибероружия, но в то же время противоречит уже (к несчастью) сложившейся терминологии. Действительно, отделение информационного воздействия в пространстве решений кибернетической задачи от абстрактного информационного воздействия для неспециалиста является очень сложным. Кроме того, в зависимости от уровня рассмотрения системы, может меняться и классификация воздействия. Например, точно рассчитанное информационное воздействие, может перейти в сферу кибернетики при рассмотрении последствий его влияния на более высокоуровневые схемы управления. Это относится к упомянутому выше срыву управления войсковыми структурами, нарушениям принятия стратегических решений, вопросам реакции масс и т.п. На достаточно высоком уровне рассмотрения любое информационное воздействие можно считать задачей общей кибернетики, но такое рассмотрение не имеет практической ценности. В примере со срывом наведения автомата-ракеты уже обозначено поле взаимодействия: замкнутая управляемая система, функционирующая по предопределенным законам. Ограниченность этого поля порождает следующие уточняющие признаки кибероружия первого типа:

5. Воздействие кибероружия происходит внутри ограниченных систем;

6. Целью кибероружия являются системы и комплексы, действующие по однозначно установленным законам и алгоритмам.

С этими уточнениями комплекс признаков кибероружия приобретает необходимую сфокусированность. Обратим внимание на то, что под описанные признаки попадают не только программотехнические системы (которые принято выделять в современной практике), но и любые автоматы, функционирующие по известным законам. Казалось бы, этим мы избыточно расширяем спектр рассматриваемых систем. Тем не менее, такое расширение является преднамеренным и обоснованным.

Сравним два примера. В одном целью воздействия абстрактного кибероружия является программный комплекс управления атомным реактором, не подключенный к исполнительным устройствам, тестовый стенд. В другом целью воздействия является такой же комплекс, управляющий действующим реактором. Результатом нарушения функционирования этого комплекса в первом случае будут сравнительно безобидные программные сбои. Во втором же случае результаты будут сильно варьировать в зависимости от спектра, схемы управления и способов функционирования подключенных к системе исполнительных устройств.

В хорошо спроектированной отказоустойчивой системе программные сбои могут эффективно парироваться на уровне оконечных управляемых автоматов, которые имеют дополнительные (например, чисто механические) подсистемы обеспечения безопасности. Поэтому для целенаправленного воздействия при его планировании необходимо также учитывать особенности работы этих конечных автоматов, возможные способы отключения предохранительных систем, изъяны конструкции, проектирования и т.п.

Из приведенного выше сравнения следует вывод о том, что для создания кибероружия первого типа необходимо глубокое знание и понимание способов функционирования объекта воздействия (системы). Исследование уязвимостей только программного кода может оказаться недостаточным: нарушение функционирования управляющей программы не обязательно приведет к фатальным сбоям. Восстановление системы при отсутствии фатальных повреждений в этом случае может быть достигнуто простой переустановкой программного обеспечения. Еще более устойчивы распределенные системы, где необходимый уровень нарушения функционирования может быть достигнут только согласованным воздействием на несколько подсистем одновременно.

Немного забегая вперед (известные способы противодействия кибероружию рассматриваются в другом разделе), отметим еще одну особенность. Кибероружие первого типа эксплуатирует известные уязвимости системы, которые могут быть устранены ее разработчиками при наличии информации о самом факте существования такого оружия. Не представляет сомнений, что эти уязвимости будут устранены в обязательном порядке при зарегистрированном факте применения оружия. Таким образом, кибероружие первого типа имеет практическую ценность только в том случае, если: (а) обеспечена секретность его разработки, (б) сокрытие факта его наличия, и (б) обеспечена внезапность его применения. Иными словами, кибероружие первого типа является едва ли не одноразовым. Если факт его использования, или сам факт наличия известен противнику, он приложит все усилия для ликвидации уязвимостей систем, которые являются целью этого оружия. Такая характеристика позволяет говорить о том, что кибероружие первого типа чаще всего является наступательным, ориентированным на нанесение эффективного первого удара.

Примером кибероружия первого типа является ныне широко известный компьютерный червь Stuxnet. Обратим внимание на то, что его целью являлась совершенно конкретная система с известными уязвимостями, в том числе и на уровне конечных исполнительных устройств. Воздействие крайне избирательно: червь практически безвреден для других систем, используя их только как медиатор для распространения, а точнее, как способ доставки к заданной цели.

Но попробуем рассмотреть и некоторые следствия прецедента Stuxnet. Исследование уязвимостей цели воздействия не могло не требовать глубокого знания принципов ее функционирования. Из этого следует, что создание данного конкретного образца вредоносного ПО стало возможным только благодаря масштабной (и дорогостоящей) разведывательной операции. Сам же образец Stuxnet является в этом контексте лишь вершиной айсберга: специальным средством, разработанным в единичном экземпляре и использованным однократно для осуществления конкретной диверсии. Иными словами, Stuxnet следует сравнивать с заказными разработками разведывательного сообщества; это оружие никогда не предназначалось для массового использования.

Такие черты не могут быть признаны характерными для всех возможных образцов кибероружия первого типа, но их следует признать довольно типичными. Высокая стоимость разработки и предварительных НИОКР, однократность применения, беспрецедентная избирательность поражения и необходимость обеспечения секретности разработки и доставки, делают подобные образцы кибероружия непрактичными для реального войскового применения. Они переходят в разряд специальных средств, арсенала спецслужб.

Кроме того, отдельные образцы (существование которых с высокой долей вероятности можно предположить, хотя оно никак не разглашается в открытых источниках) кибероружия первого типа могут быть использованы для нейтрализации критической инфраструктуры противника в целях повышения эффективности первого удара либо ослабления способностей противника противостоять ему. Фактически, это те же диверсионные операции, предшествующие началу полномасштабных боевых действий. Интересно отметить, что способы массированного применения таких образцов сходны со структурой первого обезоруживающего ядерного удара, что в некоторых вариантах рассмотрения позволяет причислить такие (описанные абстрактно) разработки к стратегическим наступательным вооружениям. Однако, в отличие от СНВ, кибероружие первого типа не имеет никакого потенциала сдерживания. Практически мгновенное воздействие, отсутствие предупреждения при применении и необходимость обеспечения секретности разработки (и самого факта наличия) выводит такое оружие за рамки действующих соглашений.

Завершая рассмотрение первого типа кибероружия, следует признать, что оно едва ли окажет влияние на способы ведения боевых действий. Ниша такого оружия – диверсии, включая диверсии стратегического уровня. Для армейских формирований использование такого кибероружия непрактично: оно требует высокой квалификации персонала, излишне избирательно, не может применяться на тактическом уровне, крайне дорого во владении и в разработке. Кибероружие первого типа, вероятно, войдет в арсенал спецподразделений, причем нередко это будут единичные образцы, создаваемые специально для выполнения конкретных задач. Для задач, решаемых классическими вооруженными силами, более приспособлены другие виды кибероружия. Их рассмотрение будет представлено в следующей части статьи.

[1] В задачах практического радиоэлектронного подавления применяются, конечно, и более продвинутые системы. Без пристального рассмотрения принципов действия каждой из них, нельзя однозначно причислить их к кибероружию. Некоторые из них могут считаться кибероружием (их будет характеризовать в первую очередь как раз высокая избирательность), в то время как многие другие средства радиоэлектронной борьбы под эту классификацию не подпадут.

- 6546 просмотров

CyberCommand.РФ

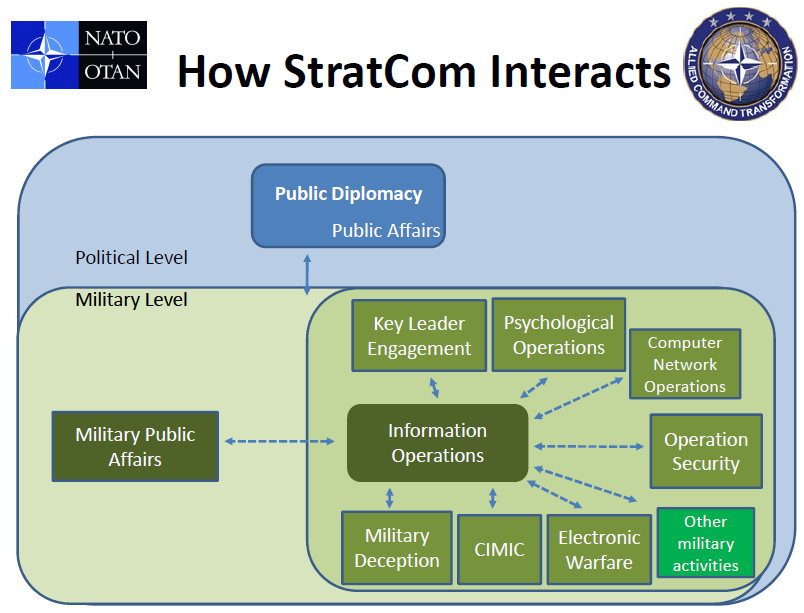

В последнее время в российских вооруженных силах резко ускорилась работа с киберугрозами, выглядевшая едва ли не единственным белым пятном в течение предыдущих лет военной реформы Сердюкова. В январе 2012 г. в открытом доступе появился документ Минобороны с витиеватым названием - по сути, первый прообраз доктрины действий ВС России в условиях современной информационной войны. В «Концептуальных взглядах…», в частности, отражен болезненный для России опыт «Пятидневной войны» 2008 г. – впервые заданы приоритеты информационного освещения и сопровождения конфликтов, прописаны задачи взаимодействия ВС с медиа и общественностью.

В последнее время в российских вооруженных силах резко ускорилась работа с киберугрозами, выглядевшая едва ли не единственным белым пятном в течение предыдущих лет военной реформы Сердюкова. В январе 2012 г. в открытом доступе появился документ Минобороны с витиеватым названием - по сути, первый прообраз доктрины действий ВС России в условиях современной информационной войны. В «Концептуальных взглядах…», в частности, отражен болезненный для России опыт «Пятидневной войны» 2008 г. – впервые заданы приоритеты информационного освещения и сопровождения конфликтов, прописаны задачи взаимодействия ВС с медиа и общественностью.

Дальше - больше - в марте 2012 г. Дмитрий Рогозин, незадолго до этого назначенный вице-премьером России и куратором отечественного оборонного комплекса и, объявил о скором создании в России собственного Киберкомандования - причем за образец для последнего предлагается взять именно U.S.CYBERCOM, что будет означать частичный отход от двух важных тенденций прежних лет. Первая из них – приоритет угроз, связанных с социально-политическими аспектами «информационной войны», то есть угроз, исходящих от информации как таковой, контента (при значительном отставании в оценке вызовов кибербезопасности в узком смысле – то есть устойчивости и защищенности компьютерных сетей). Вторая – практически полное доминирование в вопросах информационной безопасности спецслужб (ФСБ, ФСО, ФСТЭК), при том, что напрямую в число приоритетных задач Минобороны эти вопросы почти не входили.

Подтверждением того, что за укрепление военно-стратегического киберпотенциала России решено взяться всерьез, также стало создание Фонда перспективных исследований – некоммерческой структуры для содействия прорывным разработкам в сфере ВПК. Дмитрий Рогозин охарактеризовал Фонд как «технического хищника» и, что еще более показательно, «русскую DARPA». Аналогия с DARPA, известной прежде всего своей ролью в создании интернета, а также назначение директором Фонда в феврале 2013 г. бывшего сотрудника ФСТЭК России Андрея Григорьева достаточно много говорит о приоритете повестки кибербезопасности в деятельности новой организации. На весь цикл создания Фонда от первого объявления о нем в январе 2012 г. до формирования его структуры, утверждения бюджета в размере до трех млрд. рублей и назначения руководства ушел всего год, что очень немного по российским меркам.

На этом фоне почти незамеченным прошло примечательное событие, хоть и не связанное прямо с созданием Фонда. 17 октября 2012 г. Минобороны совместно с Агентством стратегических инициатив, Министерством образования и науки России и ведущим вузом страны в области программирования и компьютерных технологий - МГТУ им. Баумана – объявило всероссийский конкурс НИР, одна из тем которого - «Методы и средства обхода антивирусных систем, средств сетевой защиты, средств защиты ОС». Как следует из названия темы НИР и комментариев российских экспертов, речь может идти, в том числе, и о разработке боевых вирусов для преодоления защитных систем вероятного противника. Подобная постановка вопроса кардинально расходится с сугубо оборонительной стратегией в сфере информационного противоборства, которая прописана в Военной доктрине России от 2010 г., а также во внешнеполитических российских инициативах. О сдвиге в направлении проактивной деятельности в киберпространстве говорит и возросшая активность по формированию новых (полу)секретных структур, ответственных за информационную безопасность, в составе Минобороны – 13 февраля 2013 г. было объявлено о создании такой структуры в Генштабе ВС России.

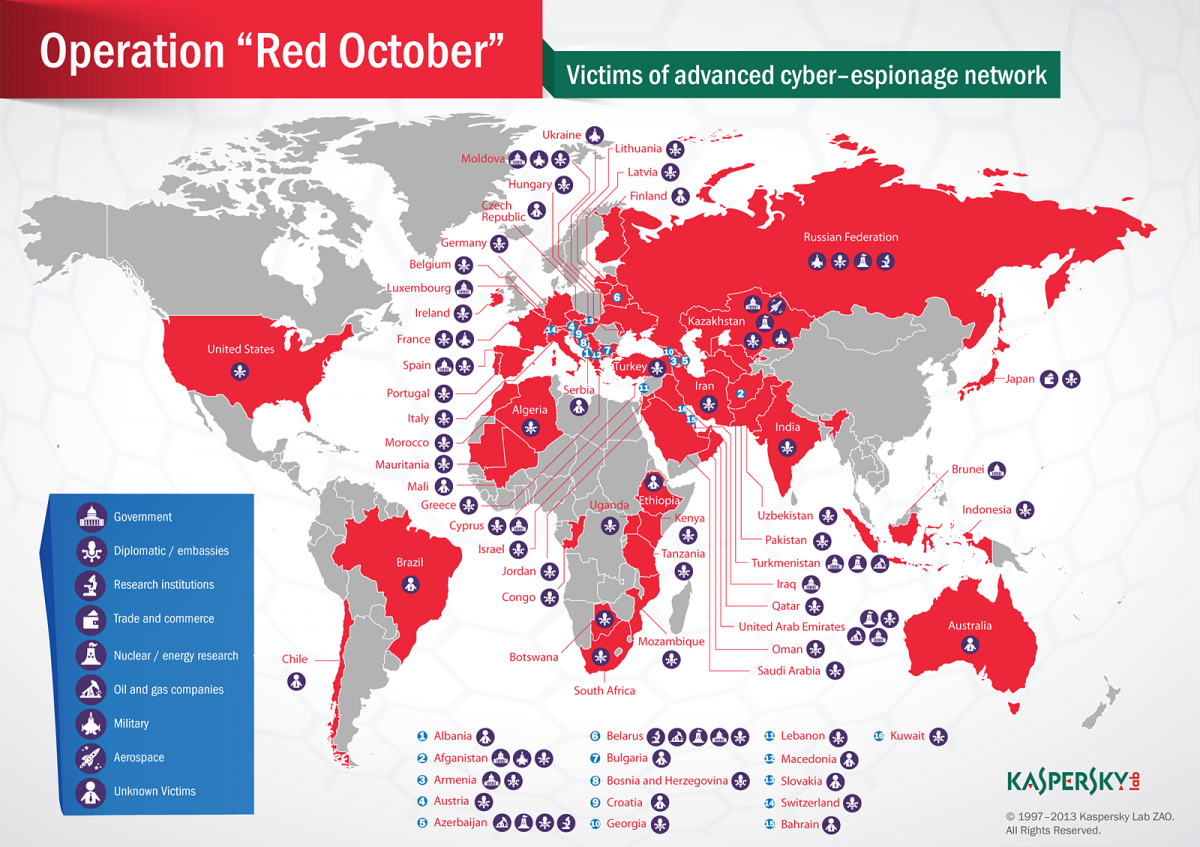

Однако лихорадочная активность военных вовсе не говорит о том, что спецслужбы «сдают им пост». Несмотря на растущее внимание Минобороны к киберугрозам военно-стратегического характера, именно ФСБ, ФСО и ФСТЭК сохраняют за собой приоритетную роль в вопросах разработки единой и полноохватной системы кибербезопасности в России. 15 января 2013 г., спустя несколько дней после раскрытия Лабораторией Касперского кибершпионской сети Red October, Владимир Путин подписал указ №31с, который возлагает на ФСБ России создание общенациональной государственной системы, призванной обеспечить полный цикл предупреждения и противодействия кибератакам на российские компьютерные сети, включая прежде всего критическую инфраструктуру. Именно это не совсем ожидаемое решение ряд представителей экспертного сообщества считают поворотной точкой в российской политике информационной безопасности.

В то же время, инициатива конца 2012 г. по разработке комплексной российской стратегии кибербезопасности, выдвинутая сенатором Русланом Гаттаровым, может рассматриваться как существенно менее приоритетное и показательное направление по той причине, что Совет Федерации как площадка не имеет необходимого аппаратного веса и может не обладать достаточными компетенциям для самостоятельного определения подходов в этой чувствительной для национальной безопасности области. Вместе с тем, деятельность представителей Совфеда демонстрирует положительную тенденцию вовлечения неправительственных экспертов в обсуждение и согласование доктринальных подходов в сфере кибербезопасности - в частности, к консультациям привлекались эксперты Российской ассоциации электронных коммуникаций (РАЭК) и других структур.

Любопытно, что параллельное продвижение вопросов кибербезопасности по двум ветвям госаппарата (военные и спецслужбы) в перспективе может спровоцировать определенную конкуренцию за полномочия. Этот процесс имеет шансы обозначиться в ближайшие месяцы по мере выработки решения об окончательном облике российского Киберкомандования. С одной стороны, идея создания в России аналога Киберкома доказала свою исключительную востребованность для Минобороны, оказавшись одним из немногих проектов эпохи Сердюкова, который получил полную поддержку нового министра обороны Сергея Шойгу. В середине февраля 2013 г. стало известно, что процесс формирования облика перспективной военной структуры должен завершиться к лету этого же года, причем скорее всего она станет главным управлением военного ведомства или командованием отдельного рода войск (наряду с РВСН и ВДВ). Однако пока до конца не ясно, как в рамках этих инцииатив были учтены интересы прочих силовых ведомств, включая ту же ФСБ и подведомственную Минобороны ФСТЭК, чьи представители занимают чрезвычайно прочные позиции в сфере информационной безопасности. Ранее высказывались предположения о том, что новая структура не обязательно будет напрямую входить в состав Минобороны, а ее функционал будет сильно отличаться от американского Киберкома, сочетая борьбу с киберугрозами военного характера с вопросами разведки и контрразведки в киберпространстве.

Выбор второго варианта помимо очевидных преимуществ синхронизации деятельности военных и спецслужб несет с собой определенные риски. В частности, существует вероятность того, что российский курс в области кибербезопасности частично вернется на старые рельсы с второстепенной ролью вопросов национальной обороны и стратегических внешних угроз в общей повестке безопасности. Кроме того, создание функционально громоздкого гибрида вряд ли будет способствовать доктринальной эволюции и более тщательной диверсификации российской стратегии киберобороны. Опыт США как лидирующей мировой кибердержавы говорит о целесообразности разведения функций спецслужб и вооруженных сил в структурно-организационном плане. Киберкомандование США решает задачи в сфере кибербезопасности наряду с ЦРУ, Министерством внутренней безопасности, Агентством национальной безопасности и рядом других структур, имеющих собственную повестку дня в этой сфере. Если уж российское руководство ориентируется именно на американский опыт, нелогично будет игнорировать одну из его ключевых составляющих - обособление задач национальной обороны в киберпространстве и концентрация их в рамках специально созданной структуры, практикующей четкое "разделение труда" со спецслужбами. Ключевая цель такого подхода - избежать дублирования функций и лакун в комптенеции различных ведомств в сфере кибербезопасности. Да, в самих США этот процесс не доведен до логического итога - Киберкому пока не удалось полностью замкнуть на себе проблематику кибербезопасности даже в рамках Пентагона - но направление задано, и все чаще звучат голоса о повышений статуса и расширении полномочий Киберкома в рамках института Вооруженных Сил.

В то же время, синергия взаимодействия военных и спецслужб необходима для борьбы с киберугрозами. Любопытной практикой в этом плане является совмещение одним лицом руководящих постов в ведомствах с частично пересекающимися задачами – так, нынешний руководитель Киберкома США Кит Александер одновременно является директором АНБ и Центральной службы безопасности. Подобные решения вполне возможны и в России как часть политико-административного маневрирования в области информационной безопасности и/или кибербезопасности.

В целом, 2013 и 2014 гг. с большой долей вероятности станут для российского курса в области кибербезопасности решающим периодом, на протяжении которого оформятся внешние контуры и новые доктринальные основания государственной политики, а также будет дан старт новым долгосрочным программам и проектам. Период трансформации государственной политики в области информационной безопасности, из которой все более четко выделяется самостоятельное направление борьбы с киберугрозами, означает наличие «окна возможностей» для зарубежных партнеров России, а также всех общественных групп, которые заинтересованы в том, чтобы перспективный курс в отношении киберпространства отвечал их интересам. В то же время, для самой России этот временной горизонт одновременно является «окном уязвимости», в течение которого вероятная нехватка доктринальных наработок и устоявшихся практик реагирования на меняющиеся кибервызовы будет представлять повышенный риск для национальной и общественной безопасности. Политика кибербезопасности в России вступает в кризис роста – естественно опасный этап позитивного процесса.

Далее полезно будет проследить историю непростых дебатов о том, на каком уровне следует выделять и обособлять повестку кибербезопасности в спектре задач вооруженных сил в США. Аналогичный вопрос сегодня стоит перед командой Сергея Шойгу – и американский опыт явно не останется за бортом стратегических поисков Минобороны.

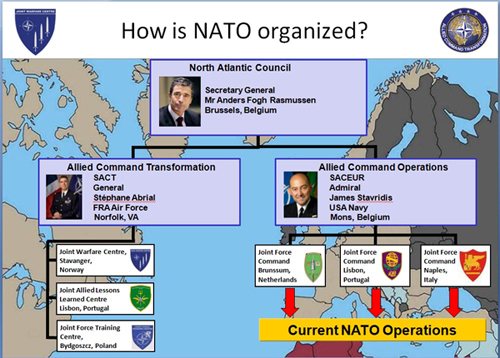

Прежде всего, что представляет собой Киберком в структурно-организационном плане? Несмотря на свое название, Киберкомандование не является одним из Объединенных боевых командований (ОБК) ВС США, которые сформированы по комбинированному признаку: часть из них отражает региональное разделение (Европейское, Центральное, Тихоокеанское командования), часть выделена в силу специфики решаемых задач (Командование специальных операций, Транспортное командование). Ко второй категории относится Стратегическое командование ВС США, ответственное прежде всего за управление стратегическими ядерными силами США. В подчинении Страткома - т.е. уровнем ниже – и находится Киберкомандование ВС США (United States Cyber Command или U.S. CYBERCOM).

Схема управления ядерными силами США

Почему Киберкомандование оказалось именно на этом уровне, не став, к примеру, командной структурой нового рода или даже вида войск (несмотря на радикализм последнего варианта, он всерьез обсуждался в Пентагоне)? Обратимся к истории. Военные аспекты кибербезопасности выдвинулись в число первых приоритетов Пентагона к середине первого президентского срока Дж. Буша-младшего – и с того же времени между американскими спецслужбами и самими военными структурами началась жесткая конкуренция за полномочия в этой сфере. Тогда же возникла идея создания Объединенного киберкомандования, которое полностью замыкало бы на себе обеспечение всей деятельности военных в киберпространстве по аналогии с Объединенным космическим командованием (ОКК) ВС США, существовавшим с 1985 по 2002 гг.

Однако неудачный опыт ОКК, которое было расформировано и включено в состав Страткома (после того как рухнул СССР, отпала необходимость в СОИ и у военных в космосе осталось немного дел), сыграл против такой идеи. Кроме того, в отличие от случая Страткома, созданного для выполнения ряда доктринально и тактически отточенных задач (включая управление американской стратегической «ядерной триадой» в условиях ядерной войны) у Пентагона на 2002 г. не было ни понимания, ни проработанных планов совместной деятельности трех видов войск в условиях кибервойны – как и однозначного определения самой кибервойны. Поэтому общая ответственность за проблематику кибервойн в 2002 г. была также делегирована Страткому, однако фактическое осуществление боевых операций в сетях было возложено на ВВС. В дальнейшем эта тенденция получила развитие – в 2007 г. было создано Киберкомандование ВВС США (Air Force Cyber Command) –подразделение, просуществовавшее в предварительном статусе до конца 2008 г., после чего его функции были переданы Космическому командованию военно-воздушных сил.

Особая роль ВВС в вопросах стратегической кибербезопасности отражала давнюю традицию, уходящую корнями еще к началу 1990-х гг. 1991 г. стал водоразделом. Ошеломляющий успех Бури в пустыне, во многом обусловленный применением умного вооружения и использованием ИКТ с целью координации действий подразделений американских сил в Ираке – и прежде всего ВВС, - впечатлил весь мир, включая сам Пентагон. 10 сентября 1993 г. был создан Центр информационных боевых действий ВВС США, первоочередные задачи которого включали расширение возможностей использования информационного оружия на основе опыта войны в Ираке. И оттуда же, из опыта Бури в пустыне и доминирования взглядов ВВС на вопросы войны в киберпространстве, во многом проистекает мощный крен на наступательные и превентивные меры, усиленный при Буше младшем и разделяемый нынешними киберстратегами Пентагона. К 2007-2008 г. активность представителей военно-воздушных сил достигла апогея. Их риторику хорошо обобщает высказывание директора Оперативной группы по операциям в киберпространстве ВВС США: «Если вы защищаетесь в киберпространстве, вы уже проиграли».

Особая роль ВВС в вопросах стратегической кибербезопасности отражала давнюю традицию, уходящую корнями еще к началу 1990-х гг. 1991 г. стал водоразделом. Ошеломляющий успех Бури в пустыне, во многом обусловленный применением умного вооружения и использованием ИКТ с целью координации действий подразделений американских сил в Ираке – и прежде всего ВВС, - впечатлил весь мир, включая сам Пентагон. 10 сентября 1993 г. был создан Центр информационных боевых действий ВВС США, первоочередные задачи которого включали расширение возможностей использования информационного оружия на основе опыта войны в Ираке. И оттуда же, из опыта Бури в пустыне и доминирования взглядов ВВС на вопросы войны в киберпространстве, во многом проистекает мощный крен на наступательные и превентивные меры, усиленный при Буше младшем и разделяемый нынешними киберстратегами Пентагона. К 2007-2008 г. активность представителей военно-воздушных сил достигла апогея. Их риторику хорошо обобщает высказывание директора Оперативной группы по операциям в киберпространстве ВВС США: «Если вы защищаетесь в киберпространстве, вы уже проиграли».

Столь явное доминирование ВВС вызвало неприятие в структурах других видов и родов войск. После долгих дискуссий и аппаратных маневров к 2009 г. военные верхи пришли к пониманию того, что создание некоей интегрированной структуры, которая обеспечит взаимодействие и интеграцию функций основных видов и родов войск, неизбежно. В противном случае, параллельное развитие киберкомпетенций ВВС, ВМФ и сухопутных сил повлекло бы разрыв в стратегии, тактике, а также совокупном киберпотенциале, и, как следствие, потерю синергии взаимодействия различных видов и родов войск, а также самой возможности их оперативной совместимости. И это не говоря о вопросах киберобороны, которые выдвинулись на передний план в середине 2000-х гг., обнажив фундаментальный недостаток сугубо «наступательного» подхода: растущую и пугающую уязвимость США в киберпространстве, основанную на зависимости всех отраслей хозяйства и управления (включая национальную оборону) от компьютерных сетей. В итоге, 23 июня 2009 г. приказом министра обороны США Роберта Гейтса был основан U.S. CYBERCOM. Так разрешилась большая дилемма, связанная с определением места структуры, ответственной за кибероборону (да и нападение), в непростой системе координат Пентагона.

Российское военное руководство решает ее сейчас - пока статус «базового уровня» российской военной киберструктуры не определен и плавает в широком диапазоне от главного управления Минобороны до командования отдельного рода войск. Проводя довольно условные параллели, можно сказать, что первый вариант примерно соответствует Киберкому в его нынешнем виде, в то время как второй обещает серьезную доктринальную новацию в российских Вооруженных Силах. Создание отдельного рода информационных войск в России поставит их – а значит, и их ресурсное и кадровое обеспечение, доктринальную и стратегическую базу - на один уровень с железнодорожными войсками, ВДВ и РВСН.

Столь резкое повышение статуса вопросов информационной безопасности пока выглядит в российских условиях преждевременным в силу дефицита упомянутых выше слагаемых: доктринальной и тактической базы, финансовой и материальной инфраструктуры и, самое главное, квалифицированных кадров, ориентирующихся в вопросах угроз из киберпространства. Даже в США призывы к повышению статуса Киберкома и выделению его в качестве нового Объединенного боевого командования набирают силу лишь в последние год-два. Россия, несмотря на резко возросшую активность в этой сфере, в институциональном смысле сейчас лишь проходит американскую траекторию 2005-2007 гг. А значит, опыт U.S. CYBERCOM еще не устарел и по крайней мере отчасти востребован для России. Конечно, налицо и радикальные отличия, в том числе степень уязвимости к киберугрозам и акцент именно на вопросы обороны, защиты в киберпространстве. Впрочем, об этом в следующий раз.

- 2827 просмотров

В Генштабе Вооруженных сил России заработала структура по кибербезопасности

Первый зампред оборонного комитета Госдумы Виктор Заварзин по итогам заседания комитета с участием главы Генштаба Валерия Герасимов сообщил в среду, что в Генштабе Вооруженных сил России начала работу структура по информационной безопасности.

Первый зампред оборонного комитета Госдумы Виктор Заварзин по итогам заседания комитета с участием главы Генштаба Валерия Герасимов сообщил в среду, что в Генштабе Вооруженных сил России начала работу структура по информационной безопасности.

«Серьезная работа была проделана по информационной безопасности, создается новая структура в Генштабе», - сказал Заварзин, добавив, что она уже начала работать.

По его словам, в перспективе система кибербезопасности останется в структуре Генштаба, а не будет выделена в отдельный род войск, как предполагалось ранее.

В подписанном еще 15 января указе основными задачами создаваемой системы определены прогноз ситуации в области информационной безопасности страны и контроль степени защищенности критической информационной инфраструктуры России от компьютерных атак, а также установление причин компьютерных инцидентов.

К информресурсам в указе отнесены «информационные системы и информационно-телекоммуникационные сети, находящиеся на территории РФ и в дипломатических представительствах и консульских учреждениях РФ за рубежом».

Кампания получила среди экспертов название Red October («Красный октябрь»). Глава «Лаборатории» Евгений Касперский, напомним, ранее тоже служил в КГБ СССР.

- 2034 просмотра

Вести с полей кибервойны: "Аль-Джазира" под ударами Сирийской электронной армии

Не секрет, что кроме сирийской армии против захватчиков Сирии борется также и другая, не менее сильная, но невидимая армия сирийских хакеров. Благодаря их усилиям международное сообщество постоянно имеет возможность узнавать о новых подробностях той грязной и кровавой игры, которую ведут правительства Катара, Саудовской Аравии, Турции и остальные страны в отношении сирийского народа. Сирийские хакеры официально именуют себя Сирийской электронной армией – СЭА.

Не секрет, что кроме сирийской армии против захватчиков Сирии борется также и другая, не менее сильная, но невидимая армия сирийских хакеров. Благодаря их усилиям международное сообщество постоянно имеет возможность узнавать о новых подробностях той грязной и кровавой игры, которую ведут правительства Катара, Саудовской Аравии, Турции и остальные страны в отношении сирийского народа. Сирийские хакеры официально именуют себя Сирийской электронной армией – СЭА.

На страницах двуязычного можно ознакомиться с методами, которые применяет известный катарский телеканал «Аль-Джазира» в освещении сирийского вопроса, в частности, опубликовано интервью с бывшим сотрудником канала «Аль-Джазира», которого уволили с должности за то, что он сопротивлялся давлению со стороны руководства и не соглашался подавать искаженную и лживую информацию о сирийской войне. Давление было косвенным, явное искажение фактов со стороны руководства объяснялось как очередная оплошность и случайность. Бывший сотрудник канала, сириец, рассказал, что официально причину увольнения ему так и не объяснили. Вместе с несколькими коллегами он пробовал идти наперекор негласным правилам канала, но на таких сразу же давили многочисленные «Братья-мусульмане», дело иногда доходило до серьезных угроз в адрес сотрудников. Так поступили с руководителем бейрутского офиса телеканала Гассаном Бин Джадо и репортером Али Хашемом, который решился рассказать о вооруженных боевиках в Сирии, чем вызвал гнев руководства канала. Репортер сразу же был отстранен от работы. Перед одним из редакторов с 25-летним стажем было поставлено условие покинуть Катар в течение 48 часов. Всех смельчаков ждала похожая участь, а сирийский вопрос на канале находился под контролем «Братьев-мусульман».

Факты искажались и по-другому: видеоматериалы, на которых были изображены убитые и затем брошенные в реку военные, канал преподносил аудитории как убитых со стороны алавитских вооруженных группировок сирийских оппозиционеров. В Ираке, Йемене и других арабских странах телевещания канала превращались в орудие антисирийской пропаганды. Так называемые очевидцы, которые рассказывали о сирийских событиях якобы из Сирии, имели саудовские, иорданские, британские номера мобильных телефонов, посетители сайта «Аль-Джазиры» тоже стали замечать многочисленные подлоги и оставляли иронические комментарии под новостями. «Очевидец» якобы из сирийского города Хомс, некий Махран, во время репортажа «с места событий» в действительности находился на севере Ливана, в городе Триполи. Об этом подлоге свидетельствует взломанный электронный адрес и выложенная на обозрение переписка организаторов. Фоторепортажи о массовых демонстрациях сирийцев в поддержку Асада с подачи «Аль-Джазиры» превращались в антиправительственные, благодаря новым заголовкам и сопровождающим фотографии текстам.

Сотрудница англоязычного бюро канала, иранка Дороти Парваз в репортажах о Сирии выступала в роли захваченной в плен гражданки Ирана, однако вскрытая хакерами СЭА система электронной почты (MailSystem) стала доказательством того, что Дороти Парваз официально никогда не была командирована в Сирию в качестве репортера «Аль-Джазиры». Главная интрига, однако, состоит в том, что несмотря на это, она все же побывала там, но даже главный редактор бюро ничего не знал о ее командировке. Какая-то другая сторона потребовала от нее участвовать в этом спектакле. Вот ссылка на более 20 статей о ее «похищении»: . На сайте Сирийской электронной армии опубликована вся информация об этой сотруднице и содержимое ее взломанного электронного ящика.

Другой сотрудник канала Амер Садек – тот же Фирас Намус, перед зрителями выступал в роли пресс-секретаря оппозиционных координационных органов в Дамаске. Эта ложь была обнаружена снова благодаря взломанному электронному ящику и выставленной на всеобщее обозрение его личной переписки. Адрес его взломанной почты и номер мобильного телефона можно найти на страницах сайта СЭА.

Бойцы Сирийской электронной армии приводят другой пример нечестности сотрудников канала – со взломанного электронного адреса одного из сотрудников «Аль-Джазиры» они отправили сообщение другому журналисту канала и попросили приписать лишние цифры к числу погибших сирийцев, якобы источник, который ранее сообщал о жертвах, точных цифр все равно не называл. В результате начальное число 30 сначала перешло в 62, затем в 72 и так до 82!

СЭА также распространила секретные документы министерства иностранных дел Катара, касающиеся сирийского вопроса. Тайные отчеты сотрудника катарского посольства в Стамбуле, адресованные министру иностранных дел Катара, обнаруживают интересные подробности о деятельности сирийской оппозиции: советник посольства Хамад Бин Мухаммед Ад-Дусри описывает обстоятельства своей встречи с дипломатом из стран Залива и встречи с сирийским оппозиционером в Стамбуле, докладывает о посреднической роли лидера ливанской коалиции «14 марта» Саада Харири между Саудовской Аравией и Катаром и сирийской оппозицией, который в свою очередь координирует свои действия с другим оппозиционером – Икабом Сакром. Последний в документах описывается как подозрительная личность, внедренным человеком сирийских властей, который из полученных для Сирийской свободной армии 100% оружия и денег выделял лишь 70%. Лидер Сирийской свободной армии Рияд Аль-Асаад характеризуется как слабая личность, потерявшая лидерские позиции на военном и политическом поприще. Планируется переименовать Сирийскую свободную армию в Сирийскую национальную армию и передать командование полковнику Али Аль-Хаджу, которого все же подозревают в лояльности к сирийским властям. Организация «Братьев-мусульман» описывается как главная причина провала деятельности и слабых позиций Сирийского национального совета. Оппозиционер Хайтам Малих также подпал под подозрение, как ставленник сирийских властей.

Согласно опубликованным тайным документам, сирийская политическая и вооруженная оппозиция разобщена из-за внедренных агентов сирийских спецслужб. Сирийской свободной армии необходима тяжелая техника для нанесения ударов по международному аэропорту Дамаска, через который Иран направляет в Сирию своих военных экспертов и оружие. У авторов тайных документов вызывает тревогу зарождающееся движение турецких алавитов, которые поддерживают Асада. Курдский фактор, как средство давления на Турцию, считается ограниченным ресурсом сирийских властей, по мнению составителей документа, после падения Асада курды не смогут применять свое влияние ни в Ираке, ни в Турции, ни в Иране.

«Аль-Джазира» является не только одним из главных источников дезинформации мирового сообщества по сирийскому вопросу, она действует также в тунисском информационном пространстве, в поддержку правящего режима, которого оппозиционеры всегда обвиняли в связях с Израилем. Тунисский телеканал «Насама» обвинил «Аль-Джазиру» в краже его видеоматериалов, их незаконной трансляции и подмене закадрового текста. Речь идет о материале, посвященном церемонии прощания с тунисским оппозиционным лидером и руководителем «Народного фронта» Шукри Балаидом, который был убит выстрелом в голову 6 февраля сего года. Тунисский канал распространил сообщение, в котором резко осуждает действия «Аль-Джазиры» и уличает катарский канал в намеренном искажении реальной картины происходящего. Телерепортаж тунисского канала был искажен самым грубым образом – часть его была вырезана, а вместо нее вставлены фрагменты старых кадров. В итоге тунисский телеканал обещал предпринять все возможные меры для защиты своих попранных прав и интересов.

Скандал попал на страницы тунисской прессы, которая обвинила катарский канал в распространении ложной информации о похоронах известного тунисского оппозиционера: «Канал «Аль-Джазира» ввел в заблуждение арабский мир и международное сообщество во время трансляции похоронной процессии Балаида, когда с его стороны были подменены слова и лозунги, которые скандировали участники траурного марша перед зданиями учредительного совета и правящей партии «Нахда» и в городах Бардо и Моврудж». Газета уточняет, что участники скандировали антиправительственные лозунги (что вполне логично, учитывая личность погибшего), в то время как на катарском телеканале все выглядело так, как-будто они выкрикивают слова в поддержку правящего режима и партии «Нахда» и вдобавок обвиняют семью оппозиционера в его убийстве!

Тунисская пресса напоминает, что телеагитация катарского телеканала сыграла решающую роль в передаче лидерам партии «Нахда» управление страной после падения прежнего режима. «Аль-Джазира» до сих пор является главной опорой правящего режима. Тунисская независимая газета «Аш-Шурук» утверждает, что тунисцы отвергают и ненавидят канал «Аль-Джазира», а на репортеров иногда совершаются нападения в местах, где они освещают события.

Известнейший египетский комедийный актер, чьи фильмы переведены и на русский язык, смело поддерживающий Башара Асада Адель Имам был арестован в апреле 2012г. по обвинению в оскорблении символов ислама в своих фильмах, тоже обвинил канал «Аль-Джазиру» в искажении фактов о сирийской войне и в попытке ввести в заблуждение арабский мир.

Истинную причину своего ареста актер видит в другом: «Меня обвиняют в издевательстве над исламом, но является ли верующим мусульманином сбежавший из Египта неудачник Кардави? И дает ли его религия ему право подстрекать к самоубийству? Позволяет ли его религия ему объединяться с теми, кто убивает наш арабский народ, притесняет ученых, грабит богатства этого народа и захватывает его земли? Заслуживает ли Кардави уважения после того, как он потребовал, чтобы сирийцы выступили против Башара Асада, а до этого по его приказу был убит Каддафи? Я – за Башара и буду его поддерживать до конца. Я не единственный, многие артисты думают как я…ни Катар, ни Америка, ни Турция не смогут свергнуть Башара, и я скоро поеду в Дамаск, чтобы поздравить его с этим».

На сайте издания «Араби-пресс» несколько дней назад было опубликовано обращение сирийского оппозиционера палестинского происхождения Халеда Абу Салаха, который, по словам издания, «после долгого молчания неожиданно набросился на некоторые СМИ и канал «Аль-Джазиру»… Абу Салах долгое время был постоянным героем передач, которые транслировала «Аль-Джазира», в них он выступал в роли очевидца очередных событий в Сирии. На своей странице в социальных сетях он оставил комментарий, в котором объяснил, что некоторые телеканалы обслуживают конкретные политические интересы определенных политических кругов. Он обьясняет, что тем самым он не отказывается от сирийской революции, хотя так и не примкнул к оппозиционным Национальному совету и коалиции, просто не имеет никаких политических амбиций. Абу Салах заявил, что он и его друзья убедились в том, что это заговор против внутренней оппозиции и выдвигаемых ею требований. Он выразил готовность продемонстрировать видео, где показано, как на одной из телепрограмм его голос сразу же заглушается продюсером после того, как Абу Салах неожиданно мелькнул на экране. «Не все, о чем становится известно, возможно рассказать. История расставит все по своим местам», - добавляет он в конце своего комментария.

Точнее, история и Сирийская электронная армия…

- 1402 просмотра

Гонка кибервооружений - мнение из США

Кибербезопасность в 2013 году это то же самое, что космическая программа в 1950-х и 60-х годах. США, Китай и Россия ведут агрессивную гонку по разработке кибероружия, способного уничтожить инфраструктуру, считает один эксперт.

Кибербезопасность в 2013 году это то же самое, что космическая программа в 1950-х и 60-х годах. США, Китай и Россия ведут агрессивную гонку по разработке кибероружия, способного уничтожить инфраструктуру, считает один эксперт.

Три страны уже создали огромные «арсеналы» высокотехнологичных компьютерных вирусов, «троянов», червей и тому подобного, и все эти инструменты направлены на нанесение серьезного урона посредством компьютерного воздействия, сказал, как передает телеканал NBC, Скотт Борг (Scott Borg), исполнительный директор некоммерческой организации по изучению киберпоследствий (U.S. Cyber Consequences Unit), которая занимается разработкой политики США в сфере кибербезопасности.

Иран, по мнению Борга, также является угрозой. Страна находится в процессе создания собственной «киберармии», сказал эксперт.

Эта информация прозвучала как раз в то время, когда США узнали о том, что за хакерскими атаками на 141 объект по всему миру, включая два – в Америке, стоит профессиональное подразделение китайской армии.

Как сообщили в Белом доме, в среду президентский офис должен выпустить заявление с рекомендациями о более жестком пресечении деятельности хакеров, передает The Associated Press.

Согласно AP, в заявлении будут детально упомянуты санкции и меры в сфере торговли против Китая и других стран, признанных виновными в кибершпионаже.

Автор: Шерил Чамли (Cheryl K. Chumley)

- 1013 просмотров

Киберармии США не хватает хакеров

Эксперты в США скептически оценивают перспективы пятикратного увеличения численности киберкомандования. Америка распугала своих хакеров, а перевод в кибервойска специалистов из других ведомств угрожает ослаблением боеготовности армии США.

Американский журнал The Foreign Policy опубликовал 5 февраля 2013 года статью военного аналитика Джона Аркиллы (John Arquilla), изобретателя термина "кибервойна". По мнению Аркиллы, план по пятикратному увеличению численности Киберкомандования США (US Cyber Command) может столкнуться с нехваткой компетентных специалистов.

Ранее, летом 2012 года, в интервью британской газете The Guardian Аркилла говорил, что США тратят огромные средства на "бессмысленные авианосцы, танки и самолеты, хотя куда более эффективно было бы вложить их в специалистов". Тогда Аркилла предупреждал, что в скором будущем министерство обороны США наймет на работу несколько сотен хакеров, но в итоге, согласно планам развития Киберкомандования, попавшим в распоряжение журналистов The Washington Post, число сотрудников этого ведомства возрастет гораздо больше: с 900 до 4900 человек.

По мнению Аркиллы, от минобороны США потребуются колоссальные усилия, чтобы найти компетентных специалистов для этой цели. Перевод их из IT-подразделений других оборонных ведомств ослабит армию США перед лицом киберугроз. Обучение новых специалистов по существующим программам даст результат не ранее чем через 10 лет, в то время как опытные хакеры нужны американским военным уже сейчас.

Эксперт The Foreign Policy видит три выхода из сложившейся ситуации. Наиболее очевидный способ: пригласить на работу опытных хакеров, но, по мнению Аркиллы, США сами ставят себе препоны на этом пути. Аркилла пишет, что, в отличие от России и Китая, американские власти не церемонятся с опытными взломщиками и предпочитают преследовать их за незаконную деятельность вместо того, чтобы приглашать к сотрудничеству. Этим они только провоцируют враждебное отношению со стороны хакерского сообщества. В январе 2013 года правительственные и корпоративные сайты США подверглись массовым атакам из-за того, что судебное преследование довело до самоубийства интернет-активиста Аарона Шварца.

Другой пример – Гэри Маккиннон (Gary McKinnon), хакер из Шотландии, страдающий синдромом Аспергера - разновидностью аутизма, осуществивший в 2001-2002 годах самую масштабную серию взломов информационных систем американских военных. США предпочли выдвинуть против него обвинения и добиваться экстрадиции из Великобритании. В октябре 2012 года британское МВД отказалось выдавать Маккиннона американцам, но вряд ли это вдохновит на сотрудничество с кибервойсками США других опытных взломщиков. Аркилла считает, что это совершенно неправильно, учитывая что после Второй мировой войны США и Великобритания не только не преследовали ученых, работавших над ракетной программой гитлеровской Германии, но привлекали их к созданию собственных космических аппаратов, хотя раньше с их помощью нацисты бомбили Лондон и другие европейские города.

Вторым возможным вариантом Аркилла считает если не призыв в американскую армию программистов, то хотя бы создание активного резерва из талантливых специалистов. Наконец, США могут и вовсе отказаться от услуг хакеров, возложив больше ответственности на искусственный интеллект, но умные автономные системы еще нужно создать, и для их создания опять же потребуются компетентные эксперты.

В 2012 году Аркилла уже предупреждал, что США сильно отстают от Китая, Ирана и России по уровню подготовки специалистов по киберугрозам. При этом в интервью The Guardian летом 2012 года он даже предупреждал, что, если минобороны США не предпримет срочных мер, Америке придется нанимать хакеров в России.

Между тем российские аналитики убеждены, что увеличение численности и ассигнований на Киберкомандование свидетельствует о том, что США готовятся к агрессии в этой сфере.

Киберкомандование США было создано в 2009 году и начало работу в мае 2010 года. Его главой является генерал Кит Александер (Keith Alexander), который также руководит Агентством национальной безопасности - самой секретной из американских спецслужб.

Автор: Антон Уриновский, по материалам зарубежных СМИ

- 1480 просмотров

Кибервойска, ВУЗы и IT.

А.Немченко: Прошло 5 лет - текст актуален.

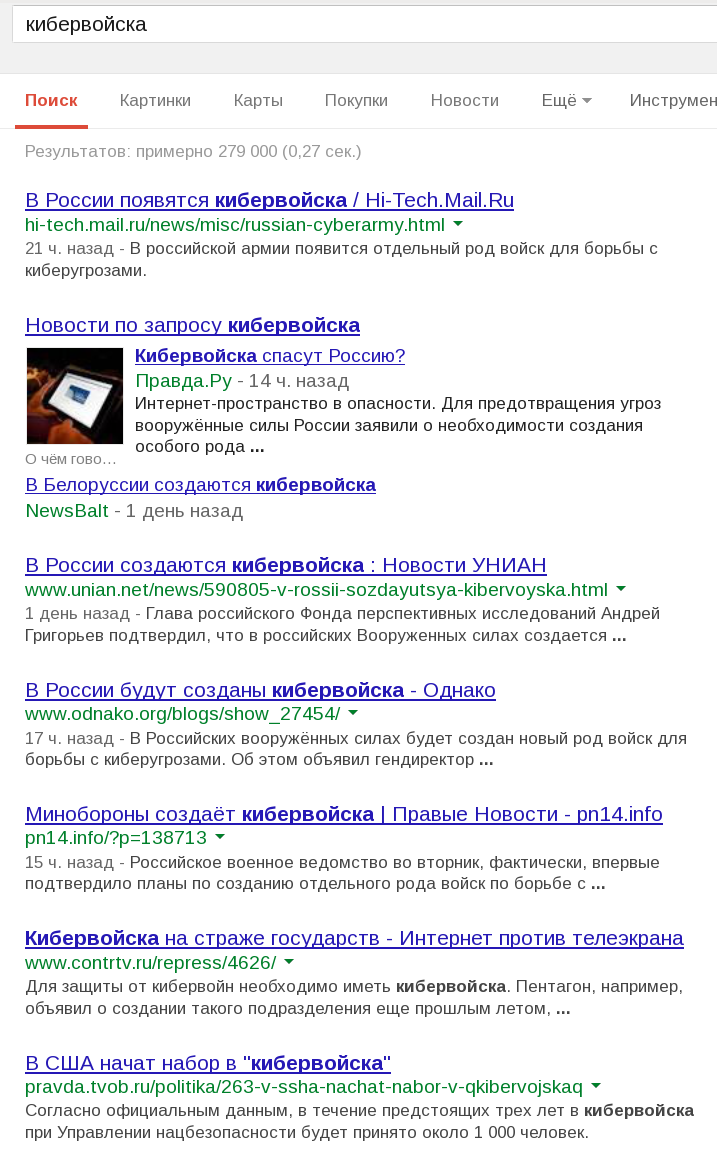

Текстовый редактор в котором я работаю подчеркнул слово "кибервойска" красным - он такого слова не знает пока.

Гугл выдал вот что (обращаю внимание на свежесть статей - несколько часов!):

Внимание, вопрос: кто будет служить в этих войсках?

Далее я буду обильно цитировать одну статью, вот ее выходные данные:

ИТ в вузах: какие сдвиги?

PC Week Review: Образование и ИТ, март 2012

Автор: Елена Гореткина

07.03.2012

Цитаты:

Основное занятие вузов — учить студентов. Но при этом им приходится заниматься и другими делами: хозяйственной деятельностью, научной работой, а с недавних пор еще и организацией совместных разработок с предприятиями. Для всех этих направлений необходимы ИТ. Но должны ли такие продукты учитывать особенности сферы образования?

По мнению экспертов, с точки зрения автоматизации хозяйственной деятельности особой специфики у вузов нет. Поэтому здесь применимы все стандартные программные пакеты для финансового, бухгалтерского, кадрового учета, учета имущества и т. д.

Но что касается учебного процесса и научной работы, то это уникальные виды деятельности, которых нет нигде, кроме сферы образования. По словам Дмитрия Смирнова, при продвижении тех или иных ИТ-продуктов обязательно нужно учитывать специфику самого вуза: “Как ни крути, вузы не похожи друг на друга. Они делятся на гуманитарные и технические, эти две группы в свою очередь делятся по видам. Для разных вузов приоритеты различны — где-то важнее визуализация, где-то вычисления и т. д. Поэтому в деле продвижения ИТ очень важна специфика самого вуза — кого он готовит и какой научной деятельностью занимается”.

...

Как считает Дмитрий Смирнов, в научной работе различий между вузами даже больше, чем в учебной, потому что она подразделяется еще и на подгруппы: “Например, лингвистический вуз может прекрасно использовать мощные серверы мирового производителя для своих языковых изысканий, для хранения и обработки огромных массивов данных, для показа полученных результатов. А строительный делает аэродинамическую трубу, с помощью которой проводятся исследования в области динамики зданий, чтобы узнать, насколько безопасны жилые или промышленные сооружения”.

...

В декабре 2010-го правительство РФ приняло план перехода государственных и бюджетных учреждений на свободное ПО (СПО). По идее данное постановление должно затронуть и государственные образовательные учреждения. Судя по мнению экспертов, этот план пока не сказывается на процессе внедрения ИТ в вузах.

...

Сергей Горин отметил, что IBS вместе с партнерами предлагает вузам решения на основе СПО, но большой очереди пока не наблюдает. Он считает, что ряд факторов мешает распространению свободного софта: “Во-первых, это разумное нежелание первыми “набивать шишки” в новых пока проектах внедрения свободного ПО, а во-вторых, отсутствие в вузах специалистов нужной квалификации. Есть и другие нюансы. Например, с точки зрения отчетности вузам даже проще покупать лицензии, чем обосновывать расходы на СПО, которое формально ничего не стоит, но, как мы все знаем, вовсе не бесплатно и также требует финансирования. Тем более, что у всех ведущих ИТ-производителей есть специальные программы для сферы образования, предусматривающие льготные условия. С этой точки зрения проприетарные продукты имеют очень сильные позиции. Но с другой стороны государство поддерживает свободный софт, и это, конечно, способствует тому, чтобы такие продукты заняли достойное место”.

...

Бюджетные средства должны распределяться по двум направлениям: сначала нужно покупать технологии, а потом внедрять их и эксплуатировать.

Однако здесь есть серьезные проблемы, на одну из которых указал Дмитрий Смирнов: “К сожалению, на внедрение и эксплуатацию ИТ целевых денег у вузов не предусмотрено. Поэтому они не могут в рамках выделенных государством бюджетов платить штатным ИТ-специалистам зарплату, оплачивать обучение и регулярно повышать их квалификацию. Ведь вузовскому айтишнику недостаточно пройти обучение у производителя и получить сертификат. Требуются знания в области технологий управления проектами, потому что эффективно освоить миллионы рублей на внедрение ИТ — задача нетривиальная, причем для этого нужен не один человек, а целая команда. Поэтому внутри вуза должны быть специальная структура и процессы, которые обеспечат создание единой стройной картины ИТ и работу системы в целом”.

Кроме того, вузам мешает некоторая инертность, которая свойственна сфере образования в целом. “Возможно, это хорошо с точки зрения преемственности традиций и стабильности отечественного образования, но для восприятия передовых ИТ является явным минусом”, — утверждает Сергей Горин.

...

Юрий Барахнин видит проблему в отсутствии кооперации между вузами: “Каждый сам по себе. Момент, когда можно было хотя бы частично унифицировать ядро вузовской информационной системы, упущен. Сейчас у всех свои оргструктуры и соответствующее ПО, в основном, по моей оценке, самописное. Некоторые ИТ-компании предлагают сделать увязку отдельных самописных подсистем в единую систему, но далеко не даром. Как решить эти проблемы? Трудно сказать. Ломать сделанное нельзя. Создавать для каждого вуза объединяющее подсистемы звено, что позволило бы поверх запустить унифицированную аналитику, — дорого. Но что-то надо делать для объединения информационных систем вузов”.

Конец цитат

Редкая удача наткнуться на такую статью.

Почти все болючии занозы, которые не дают мне покоя последние годы затронуты в ней. Начну с конца.

1.

Два года жизни я потратил на попытки объединить ресурсы около десятка вузов и крупного IT-бизнеса для совместной работы над вузовским софтом. Простая мысль, что поодиночке легче только умирать, а строить что-то большое и сложное лучше всем миром не дошла... Слабые-то были готовы, а вот сильные решили, что справятся сами и нахлебники им не нужны.

Еще одна простая мысль, что действительно качественный продукт по трудоемкости исчисляется тысячами человеко-лет и значит стоит миллиарды, которых ни у одного вуза быть не может - опять не дошла...

Прав Юрий Барахнин - время упущено, но что-то надо делать. Думаю нужна площадка для обсуждения, причем в дискуссию нужно втягивать чиновников все более высокого ранга, начиная с проректоров по IT, ректоров, руководителей департаментов министерств, министров, парламентариев. Нужна настоящая пропаганда, мощная рекламная компания, популяризация, черт возьми.

Простые, честные и важные для всех мысли должны дойти до людей принимающих решение - пока они хранятся только в головах таких гиков как я и Юрий Барахнин - они рискуют протухнуть.

2.

Проблемы внедрения сложных информационных систем особенно трудно понимаются гуманитариями (что странно - люди-то они, как правило, широко мыслящие). 25 лет я повторяю всем руководителям, до ушей которых могу дотянуться:

Если для достижения какой-то цели целесообразно использовать IT-технологии, то смета должна быть такой:

| железо | 25% |

| софт | 25% |

| внедрение | 25% |

| кадры | 25% |

Но и это еще не все: после ввода данного проекта в нормальную эксплуатацию на его развитие и поддержку требуется сразу на берегу заложить в бюджет еще 25-30% ежегодных затрат.

Господи, ну как же это просто: купил машину и поехал, но без бензина, масла, обслуживания, ремонта, она же очень быстро ездить перестанет.

Не можешь себе этого позволить - не покупай машину - не начинай проект - те маленькие деньги, которые у тебя есть - будут потрачены впустую.

3.

Большого толку от моей неустанной пропаганды СПО - OpenSource за много лет так и не случилось. В минуты отчаяния я готов был причислить всех без разбору начальников к коррупционнерам, объяснить их инертность откатами от корпораций, интеграторов и продавцов, но потом я понял, что они не настолько умные и смелые, чтобы так изощренно воровать, они как раз наоборот глупые - потому и не понимают выгоды СПО (да и выгода же не лично им) и трусливые - вдруг не получится - виноват будет он (а не корпорация).

4.

Топ менеджеры вузов называются проректоры. Хотя бы один из них должен быть настоящим CIO.

[CIO (англ. Chief Information Officer) — менеджер по информатизации (главный), директор по информационным технологиям (сотрудник корпорации, исполнитель высшего ранга, отвечающий за приобретение и внедрение новых технологий, управление информационными ресурсами). Википедия.]

ВУЗ, который затягивает с введением проректора по IT, сильно рискует: деньги расходуются не эффективно, прогресса нет, спросить за все это не с кого.

К чему все эти стенания?

А вот к чему: Родину защищать сегодня должны не только пехотинцы, моряки и летчики, но и программисты с сисадминами.

Защищать нужно не только ядерные объекты, но дипломатическую почту, экономические и технические секреты, обеспечивать функционирование мозга нации.

Кадры для этого могут и обязаны готовить лидеры нашего образования. Больше некому.

- Блог пользователя an2k

- 1233 просмотра

Киберстратегия США: переход к активным действиям приводит к созданию черного рынка кибервооружений

В январе 2013-го года журнал World Affairs опубликовал статью “First Strike: US Cyber Warriors Seize the Offensive” за авторством Тома Гьелтена. Эта статья, очевидно, призвана продолжить серию публикаций по острой тематике кибервойн, которая освещалась этим же автором, начиная с 2010-го года. Большинство фактов, изложенных в опубликованной статье, не являются каким-то откровением для экспертов, работающих по данной теме. В то же время, данная публикация представляет интерес, поскольку в ней обозначается своего рода перелом, предопределенный рядом событий 2012-го года.

Напомним, в июле 2011-го года Киберкомандование США (US Cyber Command) опубликовало программный документ, стратегию операций в киберпространстве. Этот документ немедленно привлек пристальное внимание специалистов всего мира. Особо примечательны были высказанные в нем тезисы о возможности ответных действий с использованием всей доступной Вооруженным силам США мощи в ответ на агрессию в киберпространстве. В то же время в упомянутом документе были сделаны и успокаивающие заявления о том, что основной задачей Киберкомандования США является защита критической инфраструктуры Министерства обороны США. Таким образом, вновь созданное командование в опубликованной стратегии позиционировало себя как еще одно оборонительное агентство, действующее в информационном поле. Формы агрессивных действий в киберпространстве и исследования в этой области умалчивались, хотя не представляло сомнений, что после объявления киберпространства новым измерением конфликта наряду с землей, морем, небом и космосом, наработки в сфере наступательных действий в этом пространстве должны были появиться в ближайшее время. Тем более, что прецеденты агрессий в информационном пространстве уже были созданы, и мы были свидетелями использования специально разработанного кибероружия в недавнем прошлом.

Напомним, в июле 2011-го года Киберкомандование США (US Cyber Command) опубликовало программный документ, стратегию операций в киберпространстве. Этот документ немедленно привлек пристальное внимание специалистов всего мира. Особо примечательны были высказанные в нем тезисы о возможности ответных действий с использованием всей доступной Вооруженным силам США мощи в ответ на агрессию в киберпространстве. В то же время в упомянутом документе были сделаны и успокаивающие заявления о том, что основной задачей Киберкомандования США является защита критической инфраструктуры Министерства обороны США. Таким образом, вновь созданное командование в опубликованной стратегии позиционировало себя как еще одно оборонительное агентство, действующее в информационном поле. Формы агрессивных действий в киберпространстве и исследования в этой области умалчивались, хотя не представляло сомнений, что после объявления киберпространства новым измерением конфликта наряду с землей, морем, небом и космосом, наработки в сфере наступательных действий в этом пространстве должны были появиться в ближайшее время. Тем более, что прецеденты агрессий в информационном пространстве уже были созданы, и мы были свидетелями использования специально разработанного кибероружия в недавнем прошлом.

Автор публикации, выдержанной в популярном ключе, не мог не сослаться на уже, пожалуй, ставший притчей во языцех прецедент Stuxnet. В первой части статьи также цитируются фрагменты интервью с генералом Нортоном Шварцем, где туманно упоминается возможность разработки кибероружия, предназначенного для выведения из строя инфраструктуры ПВО противника. Специалисты хорошо осведомлены о существовании этого оружия: системы Suter, штатно состоящей на вооружении ВВС США и Израиля. В этой же части даются ссылки на высказывания американских военных, признающих использование средств ведения кибервойны в операциях в Афганистане (вполне возможно, что здесь мы наблюдаем путаницу, и речь идет об использовании информационного оружия, поскольку существование ИТ-инфраструктуры у сил моджахедов в Афганистане вызывает серьезные сомнения). Далее автор высказывает уверенность в необходимости завоевания «киберпревосходства» в пространстве боя 21-го века, ссылаясь на существование «плана Х» DARPA, который и призван обеспечить это превосходство в будущем.

Автор публикации, выдержанной в популярном ключе, не мог не сослаться на уже, пожалуй, ставший притчей во языцех прецедент Stuxnet. В первой части статьи также цитируются фрагменты интервью с генералом Нортоном Шварцем, где туманно упоминается возможность разработки кибероружия, предназначенного для выведения из строя инфраструктуры ПВО противника. Специалисты хорошо осведомлены о существовании этого оружия: системы Suter, штатно состоящей на вооружении ВВС США и Израиля. В этой же части даются ссылки на высказывания американских военных, признающих использование средств ведения кибервойны в операциях в Афганистане (вполне возможно, что здесь мы наблюдаем путаницу, и речь идет об использовании информационного оружия, поскольку существование ИТ-инфраструктуры у сил моджахедов в Афганистане вызывает серьезные сомнения). Далее автор высказывает уверенность в необходимости завоевания «киберпревосходства» в пространстве боя 21-го века, ссылаясь на существование «плана Х» DARPA, который и призван обеспечить это превосходство в будущем.

Здесь следует дать комментарий, подробнее осветив события, которых автор публикации лишь вскользь касается. Первые сообщения о том, что Министерство обороны США, а особенно командование ВВС США приступили к активному поиску путей разработки наступательных кибервооружений появились в открытых источниках летом 2012-го года. Перелом в стратегическом планировании, очевидно, произошел раньше, и должен быть связан с проходившей в конце марта 2012-го года конференцией CyberFutures, где, в частности, генералом Уильямом Шелтоном, представляющим командование ВКО США (Air Force Space Command) было сделано заявление о том, что «наши противники прощупывают все возможные способы входа в информационные сети, пытаясь обнаружить слабые места. Если мы не предпримем ответных действий, вновь создаваемые средства связи неизбежно станут таким слабым местом».

Казалось бы, это заявление всего лишь подчеркивает необходимость уделять пристальное внимание вопросам обеспечения безопасности информационных сетей. Но в итоговых материалах упомянутой конференции утверждается, что необходимость завоевания превосходства в киберпространстве аналогична необходимости завоевания превосходства в воздухе перед проведением наступательной операции. Как и в случае с завоеванием превосходства в воздухе, выполнение этой задачи требует глубокого подавления компьютерной инфраструктуры противника для того, чтобы обезопасить информационно-коммуникационные сети Вооруженных сил США от возможных атак. Иными словами, декларируется, что лучший способ обеспечить безопасность ИТ-инфраструктуры заключается в превентивной атаке инфраструктуры противника. Мы снова наблюдаем переход к концепции «мира за счет тотального превосходства в огневой мощи».

Летом 2012-го года представители ВВС США начали поиск специалистов по взлому ИТ-инфраструктуры вполне открыто. На конференции DEFCON, объединяющей неформальные сообщества хакеров и проходившей в августе 2012-го года, участники сообщали, что получили анонимные предложения о хорошо финансируемом сотрудничестве в решении задач активного поиска уязвимостей в современных ИТ-системах и способах их взлома. Некоторые из них напрямую связали эти предложения с ВВС США. Почти наверняка кто-то принял эти предложения.

Здесь следует дать короткое пояснение. Практически все известные случаи успешных кибератак проходили с использованием уязвимостей «нулевого дня». Этим термином именуются такие уязвимости, о которых неизвестно разработчикам атакуемой системы и компаниям, профессионально занимающихся информационной безопасностью. Использование подобных уязвимостей, как правило, является однократным. После зарегистрированной атаки специалисты прилагают все усилия к тому, чтобы ликвидировать выявленную уязвимость, и повторная успешная атака по той же схеме становится маловероятной.

Однако, в силу сложности эксплуатируемых ИТ-систем, невозможно точно оценить число таких уязвимостей. В ходе активных операций в киберпространстве накопленные знания по уязвимостям «нулевого дня» противника становятся прямым эквивалентом арсенала средств поражения. Принимая как данность то, что каждая из обнаруженных уязвимостей эксплуатируется в течение крайне ограниченных сроков, мы приходим к выводу о том, что количество обнаруженных уязвимостей хорошо соотносится с общим наступательным потенциалом в киберпространстве. Разнообразие используемых способов атаки и информация о возможных схемах атаки конкретных киберсистем предопределяют успех планируемой кибератаки.

Не секрет, что ведущие ИТ-компании содержат некоторый штат специалистов по поиску таких уязвимостей с тем, чтобы обнаруживать их быстрее, чем это сделают хакеры. В то же время целый ряд обнаруженных уязвимостей не устраняется (в силу, например, кажущейся их незначительности или трудоемкости устранения), а попросту замалчивается. Утечка информации об уже известных разработчикам уязвимостях становится причиной масштабных диверсий в киберпространстве многим чаще, чем это обычно афишируется. Но использование таких уязвимостей обычно кратковременное, поскольку даже если разработчики не могут устранить их полностью без нарушения или ограничения функциональности систем в целом, известны методы противостояния им путем ограничения в функциональности или эффективности работы. Соответствующие бюллетени регулярно рассылаются стратегическим клиентам и партнерам, в связи с чем их инфраструктура оказывается менее уязвимой. Обычные же пользователи чаще всего не только не интересуются этой информацией, но и не могут ей воспользоваться в силу недостаточной квалификации. Поэтому персональные компьютеры многим чаще становятся объектом атак с использованием хорошо известных уловок, представляя собой эффективную среду для первичного распространения вредоносного программного обеспечения.

Но ситуация резко изменяется к худшему, когда мы начинаем рассматривать сообщества хакеров. Многие из них используют информацию, содержащуюся в утечках от компаний разработчиков, но существуют довольно крупные группы, которые действительно ведут активный поиск уязвимостей «дня ноль». Эти сообщества характеризуются высокой информационной связностью, в результате чего информация об обнаруженных уязвимостях распространяется в сообществе довольно быстро. Нередко сам факт появления такой информации в открытых обсуждениях является поводом для компаний, специализирующихся в ИТ-безопасности начать разработку методов противодействия. Нередко такая информация вообще не всплывает, оставаясь «секретным оружием» одной из хакерских групп.

В статье «Возможные контуры конфликтов будущего» был сделан важный вывод о том, что «одновременно с осознанием необходимости вести боевые действия на виртуальном поле боя, государства создают это поле боя». Причем, на этом поле однозначное превосходство государств становится уже совсем неочевидным. В попытках вербовки специалистов для ведения таких виртуальных боевых действий на «открытом рынке» мы наблюдаем еще более опасную тенденцию: предпосылку к созданию черного рынка кибервооружений.

Следует отдавать себе отчет в том, что хакеры не отличаются высокой дисциплиной, часто преследуют цели удовлетворения собственного самолюбия и создали значимую субкультуру, обменивающуюся информацией о возможных способов атаки информационных систем сравнительно свободно. Таким образом, нельзя гарантировать, что кто-либо из них, некоторое время проработавший по заказу оборонного агентства, не решит поделиться полученной информацией об уязвимостях систем с «коллегами», либо выставить ее на продажу. Несомненно, найдутся и покупатели, и это не всегда будут представители стабильных режимов. Отсюда следует, что проявленная оборонными ведомствами США неразборчивость в поиске новых средств ведения кибервойны автоматически приближает эту кибервойну и делает ее потенциально более опасной.

Следует отдавать себе отчет в том, что хакеры не отличаются высокой дисциплиной, часто преследуют цели удовлетворения собственного самолюбия и создали значимую субкультуру, обменивающуюся информацией о возможных способов атаки информационных систем сравнительно свободно. Таким образом, нельзя гарантировать, что кто-либо из них, некоторое время проработавший по заказу оборонного агентства, не решит поделиться полученной информацией об уязвимостях систем с «коллегами», либо выставить ее на продажу. Несомненно, найдутся и покупатели, и это не всегда будут представители стабильных режимов. Отсюда следует, что проявленная оборонными ведомствами США неразборчивость в поиске новых средств ведения кибервойны автоматически приближает эту кибервойну и делает ее потенциально более опасной.